本文以資安長(CISO)或高階資安主管視角,探討組織如何將 CSF 2.0 的六大功能,轉化為具體可行且符合治理導向的資安事件應變策略。

簡介

NIST SP 800-61r3 全名為:

Incident Response Recommendations and Considerations for Cybersecurity Risk Management: A CSF 2.0 Community Profile

是美國國家標準與技術研究院(NIST, National Institute of Standards and Technology)於 2025 年 4 月發布的網路安全應變指導文件,屬於NIST 800 系列標準之一,專注於事件應變管理,幫助組織建立和優化事件應變計畫,符合最新的網路安全風險管理實務和框架要求。

面對如今供應鏈攻擊激增、勒索軟體即服務(RaaS)橫行、以及多雲環境日益複雜,傳統的事件應變策略已難以應付。

相較於過往偏重資安事件處置流程的版本,NIST SP 800-61r3 不再只是單純描述「怎麼處理資安事件」,而是 將資安事件應變 (Incident Response, IR) 重塑為企業資安風險治理的一環並全面納入組織的資安風險治理架構中,並明確接軌 NIST CSF 2.0 框架,制定貫穿組織治理、強化資安韌性的作戰方針。

簡單來說,我認為此版本最大的差異在於 「組織文化與角色認知的轉變」:

事件應變不再只是技術部門的責任,而是整個組織應共同參與的風險治理事項

此外,NIST 800 系列文件是 NIST 為資訊安全提供的廣泛指導之一,涵蓋風險評估、存取控制、隱私保護等多方面,SP 800-61r3 則專注於資安事件應變策略這一特定領域。

事件應變架構重塑:從 CSF 2.0 看 IR 定位

首先我們先來談談 NIST CSF 2.0 框架;此框架將資安治理分為六大核心功能(Functions),每一項皆與資安威脅應變密切相關:

| Function | 功能描述 | 在事件應變的角色 |

|---|---|---|

| Govern (治理/GV) | 治理與政策制定 | 建立事件應變政策、角色、職責與決策權限 |

| Identify (識別/ID) | 資產與風險識別 | 識別受威脅資產、關鍵業務流程與潛在威脅模型 |

| Protect (防護/PR) | 預防措施 | 降低風險發生之可能性與潛在影響 |

| Detect (偵測/DE) | 偵測與監控 | 發現惡意行為、異常徵象與入侵徵兆 |

| Respond (應變/RS) | 應變行動 | 處置已確認事件,包括溝通、隔離、根除 |

| Recover (復原/RC) | 恢復運作 | 復原受損服務、分析根因並改善防禦策略 |

新舊概念轉變:從「流程導向」轉為「治理導向」

要理解 SP 800-61r3 轉型後的概念差異,我們可以與之前一版本 SP 800-61r2(2012)進行對照:

| SP 800-61r2(2012) | SP 800-61r3(2025) |

|---|---|

| IR 是獨立週期: Preparation → Detection → Containment → Recovery |

IR 被整合進 CSF 2.0 的整體風險管理流程 |

| 強調技術流程與事件週期 | 強調跨部門治理與制度整合 |

| 著重鑑識、事件調查取證、技術分析 | 著重組織角色責任、決策權限與資安文化 |

| 文件內提供詳細流程指引 | 具體操作細節交給 CPRT,聚焦於「思維框架與策略原則」 |

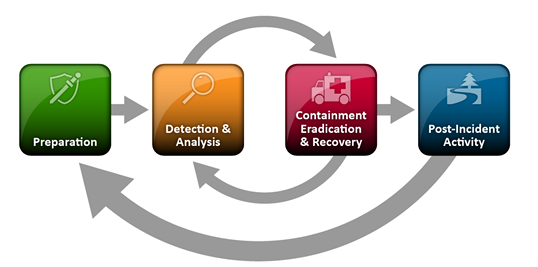

在舊版 SP 800-61r2 中定義了事件應變的四個主要階段,組成一個持續循環的應變生命週期模型。

這四個主要階段分別為:

- Preparation(準備階段)→ 打造事件應變的基礎能力與預防機制。

- Detection and Analysis(偵測與分析階段)→ 快速辨識事件並判斷其性質、範圍與影響。

- Containment, Eradication, and Recovery(抑制、根除與復原階段)→ 控制事件範圍、消除威脅根源並恢復業務運作。

- Post-Incident Activity(事後回顧與改進階段)→ 從事件中學習與優化整體防禦能力。

Ref. NIST SP 800-61r3

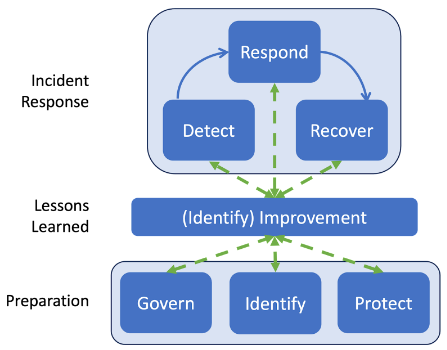

新版本 SP 800-61r3 則接軌 CSF 2.0 框架的六大核心功能細化提出新的資安事件應變生命週期模型 (Incident Response Life Cycle Model)。

使得模型不再是「封閉式的步驟循環」,而是導入一種以資安風險為核心、具高彈性的「動態治理模式」。

Ref. NIST SP 800-61r3

具體對應如下表:

| SP 800-61r2 | SP 800-61r3(結合 CSF 2.0) |

|---|---|

| Preparation | - Govern - Identify (all Categories) - Protect |

| Detection & Analysis | - Detect - Identify (Improvement Category) |

| Containment, Eradication & Recovery | - Respond - Recover - Identify (Improvement Category) |

| Post-Incident Activity | - Identify (Improvement Category) |

實務對應解析:CSF 2.0 + Incident Response

Govern → 治理導向

重點: 角色清楚、授權明確

- 制定事件應變政策,內容涵蓋分級標準、應變流程、權責歸屬(GV.PO-01)

- 明確定義內部與供應商的角色與職責,包括內部單位與供應商(GV.RR-02)

- 建立跨部門溝通流程(HR、法務、公關等)以應對重大事件

有助於將事件回應從單點技術執行轉型為組織層級的策略管理。

Identify → 資產與風險盤點

重點: 盤點資產、辨識風險

- 建立/維護完整的 IT/OT/雲端/硬體/軟體/供應鏈資產清單(ID.AM 系列)

- 定期進行風險評估與威脅建模,支援事件優先順序決策(ID.RA 系列)

- 將事件經驗教訓納入制度化改進(ID.IM 系列)

有助於提升預測準確度,並明確了解潛在/關鍵風險點

Protect → 預防為本

重點: 主動防禦,降低威脅發生機率

- 實施最小權限與身份驗證控制 (如:多因子驗證)(PR.AA-05)

- 確保具備完善備份策略與資料災後恢復能力,降低勒索攻擊導致業務癱瘓風險(PR.DS-11)

- 建立系統強化設定與日誌保存政策(PR.PS-04)

防禦準備不再是 better-to-have,而是事件影響可控的基礎。

Detect → 及早發現

重點: 讓異常「被發現」而不是「事後才知道」

- 建立涵蓋網路、雲端、身份行為的持續監控系統(DE.CM 系列)

- 整合 CTI 威脅情報、SIEM/SOAR 工具進行事件關聯分析(DE.AE-07)

- 明確定義事件通報流程與分級標準(DE.AE-08)

即時能見度可加速決策效率,也決定能否及時控損。

Respond → 處置執行

重點: 計畫化應變與團隊協作

- 建立分層事件通報與應變處置流程,明確劃分事件決策者(RS.MA-02、RS.MA-03)

- 支援與第三方(如 CSP、MSSP)協同作戰能力

- 妥善記錄事件應變與證據,以利後續調查與改進(RS.MA-04)

轉向「作戰準備」的思維,才能在關鍵時刻化被動為主動。

Recover → 從復原邁向強化

重點: 復原不是「重開機就好」

- 制定復原策略並與 BCP/DR(業務持續與災難復原)整合(RC.IM 系列)

- 恢復前需確認資產完整性和資料可信度,已避免殘存威脅進行後續汙染

- 執行事後復盤(Post-Incident Review),持續強化處理流程

災後復原不應只是結束,而是邁向組織韌性與學習成長的轉捩點。

相關工具與延伸資源

- CPRT

- 全名:Cybersecurity and Privacy Reference Tool

- 功能簡介:對照 NIST 控制項、查參考案例

- 使用情境:查詢對應 NIST 控制項、實務範例與技術參考

- SP 800-150

- 全名:Guide to Cyber Threat Information Sharing

- 功能簡介:威脅情報應用指引

- 使用情境:用於設計、整合跨單位/跨組織的 CTI 合作與通報機制

- SP 800-84

- 全名:Guide to Test, Training, and Exercise Programs for IT Plans and Capabilities

- 功能簡介:資安事件演練指南

- 使用情境:適用於建立模擬攻擊與演練 SOP

- SP 800-218

- 全名:Secure Software Development Framework (SSDF) Version 1.1: Recommendations for Mitigating the Risk of Software Vulnerabilities

- 功能簡介:安全軟體開發框架(SSDF)

- 使用情境:強化軟體供應鏈安全與內部安全開發實務

現代化事件回應的策略優先事項

NIST SP 800-61r3 明確指出:

IR 不再只是孤立的技術任務,而是企業風險治理的關鍵支柱。

為了有效提升組織的事件回應能力與風險因應策略,建議可從以下幾個重點著手:

- 將事件回應計畫全面對應 CSF 2.0 六大核心功能,打造橫向協作的組織化應變模式

- 定期更新風險評估、威脅模擬場景,確保應變策略貼近當前威脅態勢

- 導入自動化與協作工具(如 SOAR)以提升應變速度與處置效率

- 將事後審查制度轉化為例行過程,形成持續改進的關鍵驅動力

高階主管與董事會的角色

企業的高階主管與董事成員,應確保資安事件應變能力不僅有資源支援,更必須將其納入組織營運績效的關鍵指標中,例如:

- 營運韌性(Operational Resilience)KPI

- 稽核合規準備度(Audit Readiness)

- 治理成熟度模型(GRC Integration Metrics)

資安事件應變已不再是技術部門的責任範疇,而是企業治理的一部分,必須自決策層級開始落實。

結語反思

曾經資安事件應變就像是在救火 - 有人點下了不懷好意的釣魚信、內網失守,凌晨兩點 SOC 告警大作。我們拼命止血、盡可能清理殘局、寫完事件報告後繼續撐著,直到下一場危機出現。

但這樣的模式,如今早已不敷使用 - 現在只要一次資安事件,就不只是技術面的挑戰,更是整間企業的營運危機。接踵而來的,可能是監管單位的密切關注、客戶信任的快速流失、品牌聲譽受損,還有來自董事會的一連串質疑聲等骨牌效應。

也因此,資安事件應變不該只是獨立的技術作業或一次性的流程週期,而是必須被納入企業治理策略的核心一環 – 從一開始就與企業風險策略緊密結合,提前設計、整合演練,而不是事後才亡羊補牢。

真正的資安成熟度,從來不是你制定了多少政策文件、建立了多少流程,而是當風暴來臨時,團隊能否在壓力之下冷靜判斷、迅速決策、精準執行,並勇於負責。

NIST SP 800-61r3 不只是流程圖的微調或表格的重新設計,它傳遞的是一個訊號 – 資安治理的標準,正在從單點流程全面轉向整體整合。

真正的韌性,並非取決於你用了什麼工具,而是建立一種跨層級、跨部門、跨供應鏈的行動文化。當 SOC 分析師、IT 管理者、營運單位、供應商與企業高層能夠協同應對,而非各自為政,組織才真正具備面對未知的能力。

說到底,韌性不是那張規劃圖畫得多漂亮,而是當整張圖都失效時,你的團隊能不能迅速轉舵、穩住陣腳、挺過迎面而來的暴風雨。

延伸閱讀

- Digital Operational Resilience Act (DORA,歐盟營運韌性法) – 歐洲保險和職業養老金管理局(EIOPA)

- Cybersecurity Risk Management, Strategy, Governance, and Incident Disclosure – Final Rule Summary (2023), 美國證券交易委員會(SEC)

- Small Entity Compliance Guide: Cybersecurity Risk Management, Strategy, Governance, and Incident Disclosure (2023), 美國證券交易委員會(SEC)

About this Post

This post is written by Kevin Chiu, licensed under CC BY-NC 4.0.